西田宗千佳のイマトミライ

第251回

情報流出に個人が備えられること 「パスワードマネージャー」など活用を

2024年7月8日 08:20

企業・団体へのサイバー攻撃が激しさを増している。その結果として、個人の情報がネットに拡散、詐欺などに使われる例も増えている。筆者の「迷惑メール」ボックスも、日々その種のメールが増えるばかりだ。

そうした中、個人が自分のアカウントを守り、詐欺などの被害を防ぐにはどうしたらいいのだろうか?

重要なのは「認証をどう守るか」。具体的には、IDとパスワードのセットが漏れ、他人にアカウントを盗まれないようにするにはどうしたらいいか、という点だ。

今回は企業攻撃の現状と、「パスワードマネージャー」や「パスキー」など、パスワードを守るために必要なことはなにか、という点を考えてみた。

激化する企業への攻撃、個人での「備え」も必要に

企業への攻撃というと、昨今の例で言えばKADOKAWAへのランサムウェア被害が思い浮かぶ。

だが実際には、毎日のように新しい攻撃と被害が報告されている。

筆者も幾人か、企業でシステムの構築・運営に携わる人々にヒヤリングしてみたが、昨今の攻撃量増加は明白で、全員が「非常に厳しい状況」と語っていた。

以前は標的を定め、メールによって侵入を試みるパターンが多かったが、現在はVPNサーバーを含めたシステムの脆弱性を突いて侵入を試みる手法が中心になっている。

先日も、攻撃に使われる可能性が高い、深刻な脆弱性が公開されている。

攻撃者が小さな個人的グループであることは少なく、組織化されは犯罪集団だ。場合によっては、彼らを国家がバックアップしていることもある。そのレベルの攻撃を防ぐため、日々公開される不具合に対処し、安全性を保つのは簡単なことではない。その中で安全性を保ち続けようとしている彼らの努力には頭が下がる。

ただ残念ながら、すべてのシステムが常に安全を保ち続けられているか、というとそうではない。また、いわゆるランサムウェア被害において、「情報の流出を避けられることはほとんどないし、システムの復旧も独自に進めなければならない」というのが管理者に共通した認識だった。

その上で、侵入の被害とデータ流出の影響を最小限に食い止めるにはどうしたらいいのか、ということが重要になるという。

ダークウェブにアクセスするな! 確認にはダークウェブ レポートを

では個人はどうしたらいいのか?

ランサムウェアを含む情報流出があった場合、個人情報は、通常のネット検索ではアクセスしづらい、いわゆる「ダークウェブ」の中で流通することが多い。

ただ、個人がダークウェブにアクセスすることは危険であり、避けるべきだ。同様に、「ダークウェブからダウンロードした情報を公開している」と称するページへとアクセスするのも避けた方がいい。関連するデータだけをダウンロードしたように見せかけて、マルウェアの類を仕込まれる可能性もある。

若干話はズレるが、KADOKAWA関連もあるように、それらしい情報を入手した上で拡散することは、いたずらのつもりであっても悪人の片棒を担ぐことになり、良い行為ではない。場合によっては、企業側から訴えられる可能性もある。そういう意味でも、ダークウェブなどに情報を探しに行くのはおすすめできない行為だ。

専門家が相応の判断のもとダークウェブにアクセスすることはあるが、それにしても、結局は必要に迫られてのことであり、野放図に行なっていることではないのだ。

とはいうものの、ダークウェブに情報が流出しているかを確認したい、という要望は個人にもある。

そこで最近は、セキュリティ対策の一環として、「ダークウェブを監視し、自分の情報が流れているかを安全にチェックする機能」が提供されることが多くなった。

Googleは同社の有料サービス「Google One」の利用者向けに「ダークウェブ レポート」を提供、指定した個人情報の流出をチェックできるようになっている。

なおこの機能は7月下旬より、Googleアカウントを持つすべての利用者に提供されると方針転換がなされた。今後使うならファーストチョイスになるだろう。

無料のサービスとしては、「メールアドレスをもとに流出をチェックする」ものが多い。Googleアカウントにしろ、Appleアカウント(Apple ID)にしろ、メールアドレスをもとに、後述するパスワードマネージャー機能で流出を確認する機能は搭載している。

どちらにしろ、この種のサービスに重要なのは「信頼性」だ。例えば「Mozilla Monitor」や「Have i been pwned?」などのサービスは信頼できるものだが、無料だからといって精査しないで使うと、メールアドレスなどを収集される羽目になり、危険だ。OSプラットフォーマーなど、信頼性の高いサービスを選ぶようにしよう。

パスワードマネージャとはなにか

流出などの報道があった場合にはパスワードの変更をすべきだし、フィッシング詐欺の増加にも注意が必要だ。

ただ、なにかあってから対処する話でもない。日頃から安全性を保てるようにしておくべきものだろう。

そこで重要になるのが「パスワードマネージャー」だ。

パスワードマネージャーは、その名の通り、IDとパスワードの組み合わせを覚えておいてくれるものだ。暗号化して大量のパスワードを保存してくれるので、紙やテキストのメモを使うより安全なのはいうまでもない。前出のように、メールアドレスを起点に情報の流出を警告してくれる機能もある。

ただ、パスワードマネージャーは「パスワードを覚えておくだけ」のものではない。むしろ重要なのは、「サービスごとに個別の複雑なパスワードを設定できる」ことであり、「どのサービス・アプリにどのIDとパスワードを使うか判別してくれる」ことにある。

複雑なパスワードを自動生成して記録し、それをサービスごとに呼び出すようにすれば、流出の被害は最小限に抑えられる。また、偽の認証サイトへと誘導するフィッシング詐欺についても、正しいサイトでないことを判別して「パスワードの自動入力」が働かないため、安全性を担保しやすい。

少々複雑で面倒に見えるかもしれないが、導入を強くおすすめする。

パスワードの管理については、現在はOSプラットフォーマーやウェブブラウザー提供者が標準機能として搭載する例も増えてきた。これらを使うのが手軽ではある。人によっては単純で同じパスワードの記録に使ってしまっているかもしれないが、複雑なパスワードを自動生成して記録し、それを呼び出す形にした方が良い。

・Microsoft Edgeのパスワードマネージャーに関するヘルプ文書

・アップル iCloudキーチェーンの設定に関するヘルプ文書

一方、パスワードマネージャーを提供する専業の企業もある。筆者も使っていて信頼性の高いものの1つとしては「1Password」がある。

この種のものはOSを選ばず、プラットフォームをまたいで管理ができるのが特徴。特定のブラウザーやOSだけでなく、環境を選ばずに使えるところがプラスだ。

また面倒なことに、ウェブサービスによってはパスワードの設定範囲制限が狭く、主要プラットフォーマーのパスワード生成が使えないことも多い。その場合、1Passwordのようなサービスを使った方が有利ではある。

また、そろそろサービス運営側も、パスワードの長さや使える文字数などについては、主要なOSなどのパスワードマネージャーの設定をちゃんと確認の上で構築してほしいとは思う。

なお、アップルは秋に正式公開される各OSの新バージョンにあわせ、「iCloudパスワード」を独立した「パスワード」アプリに変更する。Windows用にはWindowsで提供される「iCloud」アプリがパスワードマネージャーとして機能するようになる。

パスワードマネージャーを使った場合、次は「いかにパスワードマネージャーとそのデータを守るか」だ。

プラットフォーマーが提供するものも含め、パスワードマネージャーのデータは暗号化して守られている。暗号化したデータは基本的にデバイスの中にあるが、機器間での同期などの際には暗号化して伝えられる。

データの蓄積方法はまちまちだ。Googleのようにクラウドにもデータを記録するものもあるし、アップルのようにクラウドには保存せず、デバイスの中だけに存在する場合もある。

ただどちらにしろ、OSなりパスワードマネージャなりのアカウントをがっちりと確保するのがなにより重要だ。根本のアカウントを取られたら大変なことになる。また、コンピュータがマルウェアに犯された場合、データを守るのは難しくなる。結局、マルウェアへの対策は必須だ。

多要素認証の導入を進めよう

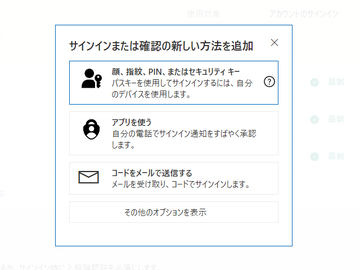

さらにここからは、IDとパスワードの組み合わせから「多要素認証」「パスワードレス」「パスキー」への移行が望ましい。核となるOSなどの認証では多要素認証が主軸になっているが、理由は「その方が安全だから」に他ならない。

・Microsoft アカウントで2段階認証についてのヘルプ

多要素認証とは、ID+パスワードという1種類の組み合わせから、ID+複数の個人を認証する要素へと移行したもの。俗に「二要素認証(2FA)」「2段階認証」と呼ばれるが、実際には2つとは限らない。

例えば、IDとパスワードの組み合わせは「自分が知っている」という1要素での認証。これに、ワンタイムパスワードを発行するアプリなどを組み合わせた場合、「自分が正当なパスワードを発行できる機器を持っている」という2つ目の要素を組み合わせた認証、ということになる。

フィッシング詐欺や情報流出、力技によるパスワードの解読などでIDとパスワードと一要素が流出したとしても、自分しか知らない別の要素を組み合わせていれば突破される可能性は低くなる。

なお、顔や指紋など、自分を示す整体情報を組み合わせることも1つの要素。これらを複数組み合わせて「自分しか持っていない情報の組み合わせで認証する」のが多要素認証、ということになる。けっこう誤解が多いのだが、「生体認証が安全」なのではなく、IDやパスワードに加え、自分しか持っていない=生体の情報を組み合わせるという形だから比較的安全なのだ。

昨今はSMSでパスコードをスマートフォンに送信するものや、メールアドレスに対してワンタイムパスコードを送るものも増えてきた。これも、IDという「自分が知っている」+通知されるワンタイムパスコードという「自分だけが持っている機器で確認できる」という多要素で認証している、ということになる。

またパスワードマネージャーの多くが、多要素認証用のパスコード生成機能を持っていて、多要素認証をより使いやすくしてくれる。前出の1Passwordもその1つだ。

パスワードレス、そして「パスキー」へ

現在は、そもそもパスワードを要求しない「パスワードレス認証」の導入も進んでいる。

パスワードレス認証とは、パスワードの代わりに自動的に生成されるワンタイムパスワードを使い、さらにそれを暗号化しつつ毎回やり取りして認証する仕組みのこと。生体認証やスマホアプリと組み合わせて安全性を確保することが多い。

中でも使われることが多いのは、FIDOによって規格化された「パスキー」だ。大手がこぞって採用しており、ちゃんと実装されていれば使い勝手もいい。筆者もアップル・グーグル・マイクロソフトなど主要なプラットフォームでは、彼らが採用しているパスキーを日々利用している。

SMSを使ってパスワードレスを実現するところもあるが、認証に必要な電話番号が盗まれた際にはリスクもあるし、SMSでの認証自体を装うフィッシング詐欺もある。

FIDOで規格化されたパスキーは安全性が高く、利便性も高い。

実際日本でも、パスキーによるパスワードレス化をうまく進めた企業がある。Yahoo! JAPANだ。

現在同社は全面的にパスワードレスへ移行している。2023年にはパスキーを採用、使い勝手も良くなっている。

以下の記事に詳しいが、87%以上の人が体験する「パスワード忘れ」への対応にもなる。そして、パスワードやSMSを使うよりも認証にかかる時間が短くなり、利便性も上がる。

パスキーになっても100%の安全性は保証できない。マルウェアなどを使って内部の認証キーを盗まれると、パスワードマネージャーのデータを盗まれるのと同じ課題がある。

だがそれでも、他の手法よりは安全性が高く、全体的に見れば導入の推進はプラスと言える。

OS上での準備も進んでいるため、今後はサービス各社も、パスキーの導入を進めてもらいたい。せめて多要素認証には取り組むべきだろう。消費者の側としても、それら安全性への取り組みという部分から、各種サービスを評価してほしいとも思う。